BSDfan:抱歉,因为偷懒,直接用了英文原版的配图,不便之处见谅。

14.3 过滤桥设置

在DMZ网段应用过滤桥来实现对服务器的保护是一种很常用的做法。过滤桥既可以用在有LAN内网的环境下,还单独使用来保护如主机托管环境下的服务器。而后一种应用往往更常见。

说明:有一点您需要记住,使用这种设置你将不能从作了NAT地址转换的LAN内网访问到桥过滤网段的主机。

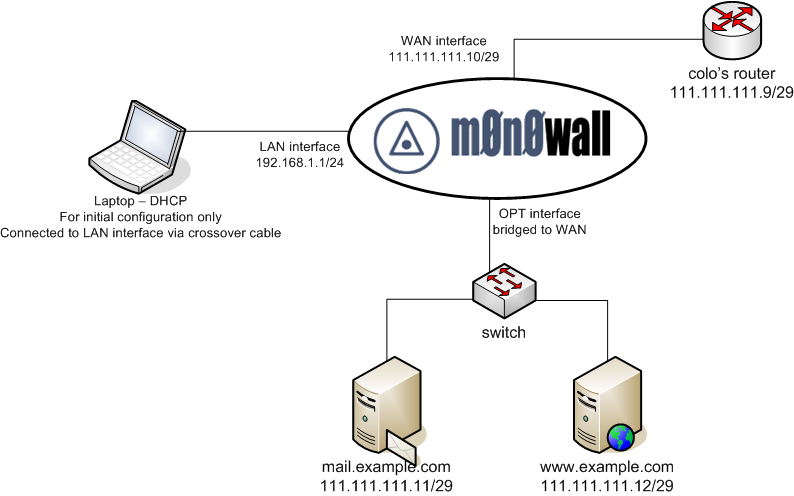

系统配置示例图

本图描述了一个主机托管环境。比如你分得了一个111.111.111.8/29的子网,也就是有111.111.111.9-14这样几个IP。一个将被用于名为colo的路由器,所以你还有5个可用的IP地址。

14.3.1 常规设置

按上图设好相关设置,登录到webGUI管理界面来展开进一步设置。进入“系统”-->“常规设置”,设好主机名、域名、DNS服务器,修改默认口令,将GUI登录方式改为HTTPS,并设好时区,点击“保存”重启m0n0wall来使设置生效。

14.3.2 WAN设置

登录到GUI的“网络接口”-->WAN页面,按上图例指定静态IP 111.111.111.10/29,默认网关设为111.111.111.9。除非你的WAN IP地址用的是私有地址,在这里点上“阻止私有网络”。

14.3.3 OPT接口设置

点击“网络接口”-->OPT,为这个附属接口起一个合适的名称(在这个例子里,我们用“服务器”作为这个接口的名字)。在“桥接于”选择框中选择“WAN”,点击“保存”。

14.3.4 打开桥过滤功能

进入到“系统”-->高级设置页面,勾选“开启桥过滤功能”,点击“保存”。

14.3.5 设置有关防火墙规则

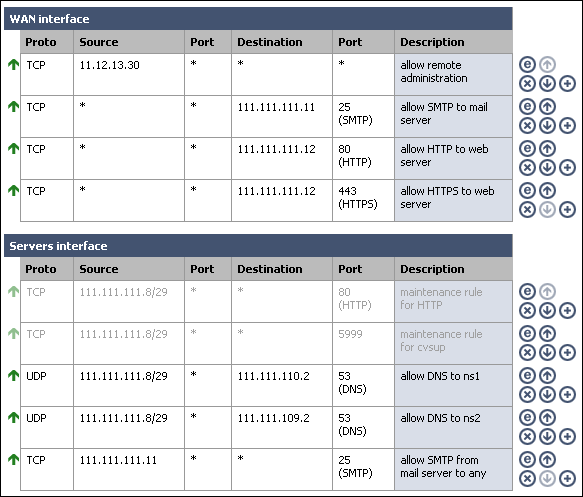

进入到“防火墙”-->“规则”页面。

说明:在许多情况下,特别是比如你要限制往外的连接时,你还需要设置比本例更多的限制规则。这可以通过尝试添加限制规则,然后再在日志记录里查看被阻止的数据包有没有需要打开的。就是通过这样的方法反复尝试,直到只留下必需的出口。从长期来看,这些努力还是值得的。

14.3.5.1 OPT接口规则

首先,我们需要在OPT接口上添加允许规则,以使往外界的数据都得以通过。当工作正常后,再把这个范围缩小。在本例中我们就会这样做。

处于过滤桥后的邮件服务器需要向外发送电子邮件,还有WWW服务器都需要进行DNS查询。添加允许通过的主/备DNS服务器的IP分别为 111.111.110.2和111.111.109.2。另外,我们再为HTTP和cvsup的维护添加两条允许规则(但暂时关上不工作)。

14.3.5.2 WAN接口规则

鉴于本例是一个主机托管的情形,我们需要在WAN上添加允许通过用于服务器管理的规则,还包括用于进入m0n0wall的GUI的规则。所以我们允许所有来自于可信IP 11.12.13.30的连接。当然你也可以进一步缩紧这个规则。

这里还需要加入允许规则使得到邮件服务器的SMTP连接及到WWW服务器的HTTP及HTTPS连接可以通过。

14.3.5.3 LAN接口规则

如果你的LAN接口上没有接网络,你可以不管这里的规则(比如删不删去默认的“LAN到任意”规则都可以)。在本例中,接入的主机只是用于配置系统,设置好后就拔掉了。

14.3.5.4 设好后的全部规则

14.3.6 完成设置

只要你的服务器工作是正常的,按上面设置就应该可以取得你想要的效果。你可以对进、出的连接作进一步检查,直到满意为止。

|