|

TOP

|

| m0nowall设置案例---14.1 设置一个使用NAT的DMZ(非军事化区) |

| [ 录入者:admin | 时间:2007-11-05 23:28:43

| 作者: | 来源:

| 浏览:1342次 ] |

14.1 设置一个使用NAT的DMZ(非军事化区)

DMZ简述:直译就是非军事化区,在网络配置中是指独立与内网LAN的独立区域(子网),一般在这里布署用于对外提供服务的主机,比如公司的WWW、MAIL服务器等。这么做的好处在于可以把这些主机与LAN主机隔离开,当这些服务器被攻点时仍不致于使它们变成跳板威胁到内网主机。(BSDfan擅自添加,不当之处请指正)

本节将说明如何在已有两个网络接口(LAN/WAN)的m0n0wall中添加第三个接口构建一个DMZ。这里用的设置都源自于“快速上手”一节。

你在开始本节内容之前必须已经设好LAN和WAN这两个网络接口。

如果你拥有多个公网IP,那么使用1:1NAT转换的设置可能对你最合适,这样可以为每一个DMZ主机指定一个单独的公网IP来转换。

14.1.1 网络图示

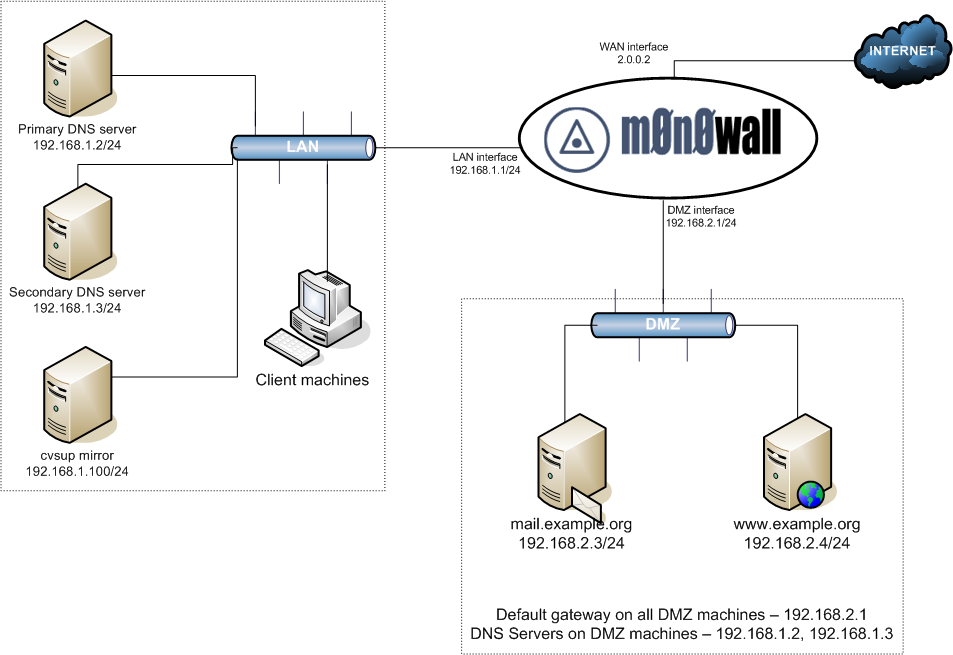

本图描述了将用于以下DMZ设置的网络布局。

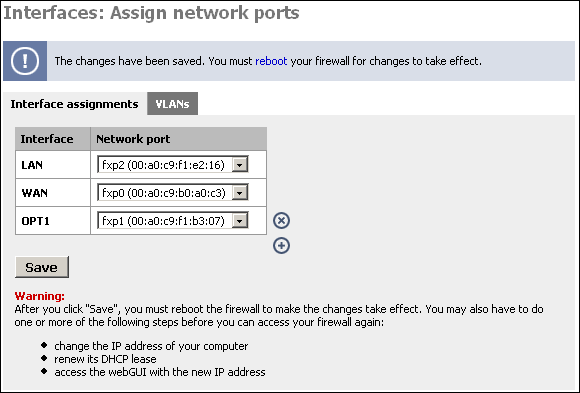

14.1.2 添加附属网络接口

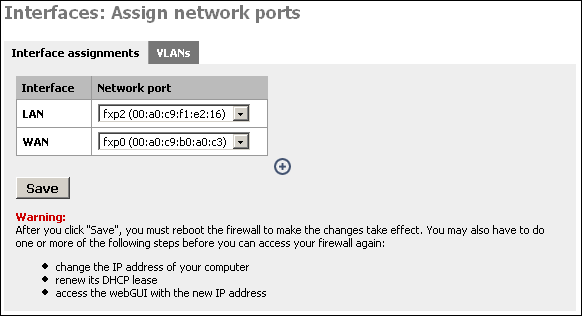

登录到m0n0wall的webGUI管理界面,点击“网络接口”旁的“(指派)”。

点击 添加第三块网卡。 添加第三块网卡。

完成后重起m0n0wall以使更改生效。

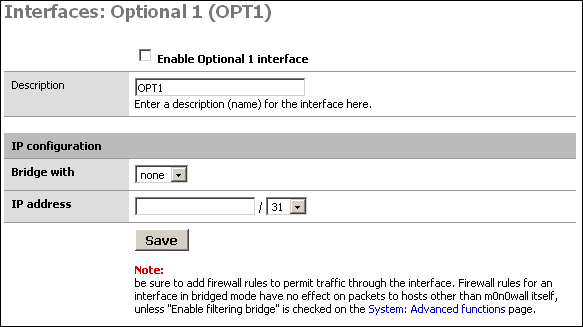

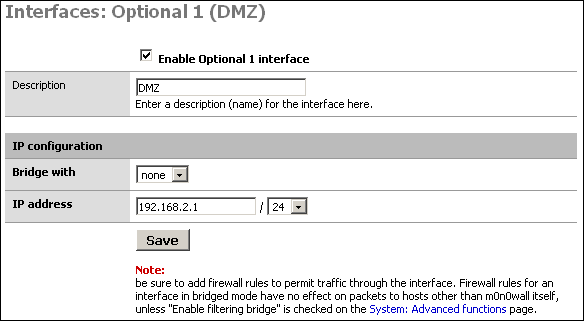

14.1.3 设置附属网络接口

在m0n0wall重起后,再进入到webGUI管理界面你就会发现多出来一个OPT1接口。点击它。

点击“打开附属1号接口”,再给这个接口起一个恰当的名称(我在这里称它“DMZ”)。再设置IP,这里的IP子网须与LAN子网不同。

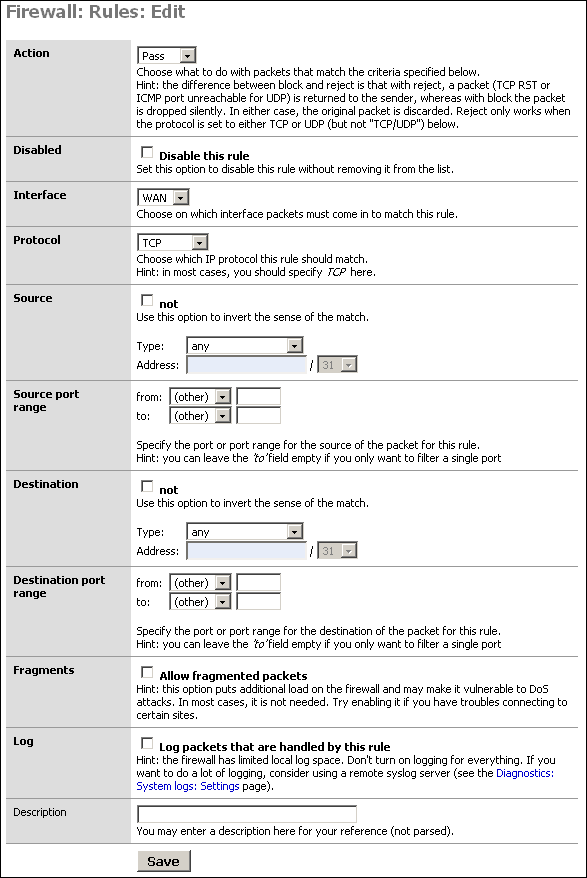

14.1.4为DMZ网络接口设置防火墙过滤规则

如本节一开头所说的,DMZ的主要作用是防止被攻陷的DMZ主机威胁到LAN主机。所以,如果我们不阻断从DMZ到LAN的数据通路就有违这个主旨而显得没有意义了。

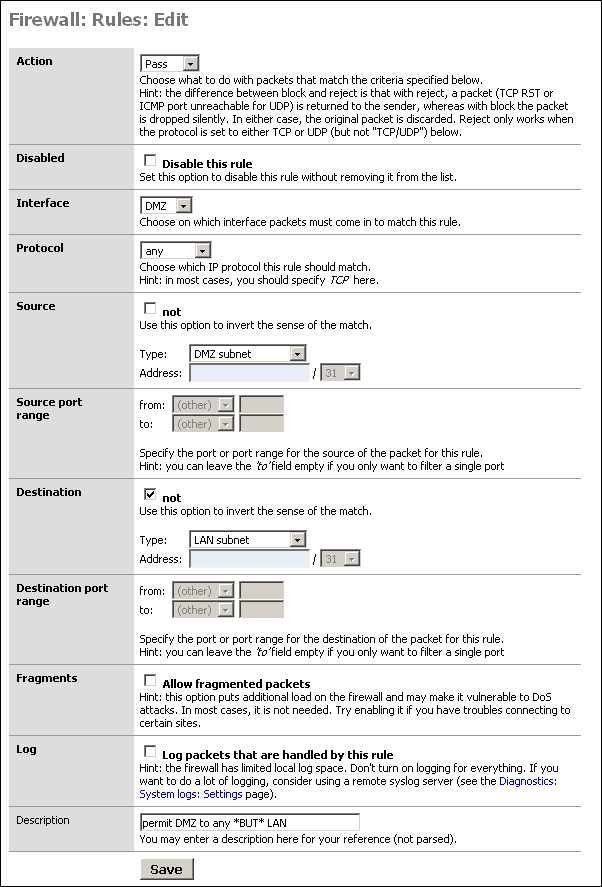

首先,在DMZ接口上阻止所有去往LAN的数据流,而允许去往WAN的数据流。这可以通过点击“防火墙”-->“规则”并点击页面底部的 来打开添加页面。 来打开添加页面。

按下图填写有关内容允许从DMZ接口去往互联网上的所有数据流,但阻止它们去往LAN。还进一步指定只允许来自DMZ子网IP的数据(除非你采用的是使用路由方式的DMZ,事实上这种设置比较怪)。这么做可以防止虚构的欺骗数据包从DMZ通过。

检查没有问题后点应用更改。

14.1.5 有选择地允许一些服务从DMZ通往LAN内网

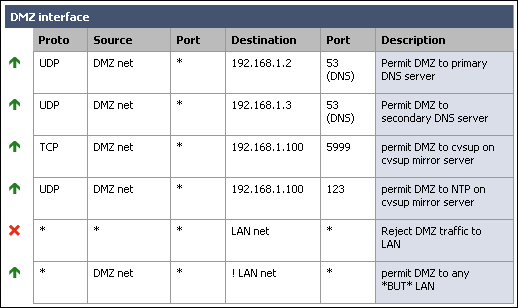

你可能需要从DMZ主机访问一些在LAN内网上的服务。在我们的示例网络中,在LAN上有两台DNS服务器,cvsup镜像服务器和NTP时间服务(与cvsup镜像服务器同在一台服务器上)需要从DMZ主机访问过来。

当允许从DMZ到LAN内网的访问时,总是明确指定特定的协议、端口、和主机,确信不要使得其它一些并不需要的访问得以通过。

说明:不要忘了TCP和UDP的源端口与目的端口不同,是随机选择的一些高位端口。你在指定源端口时只能选“任意”。

按需要选定后,我的DMZ网口的防火墙规则就如下图。

注意,我还在里面加入了一条禁止从DMZ接口进入而目的为LAN内网的规则。如果我们严格地按照上面所说的那样来设的话,这条规则就不是必需的。但是放这样一条规则在这里可以保证从DMZ通往LAN的数据流都被丢弃。

在输入规则时,记住m0n0wall是按照由上至下的顺序来执行的,遇有符合的规则即不再继续。所以如果这些规则的顺序与上图不同的话,效果就会不同。我建议你像我一样把禁止从DMZ接口进入而目的为LAN内网的规则许在最后第二条,而将允许从DMZ通往除LAN之外的任何网络的规则放在最后。

14.1.6 NAT设置

现在就需要你来确定是用什么方式来作地址转换(NAT)了,是用“转入”还是“1:1”转换。如果你有多个公网IP的话,可以用“1:1”转换,如果你只有一个公网IP的话就不用说了,用“转入”。但如果你的DMZ主机比你的公网IP多的话,你也可以用“转入”,或者是混合着用“转入”和“1:1”。

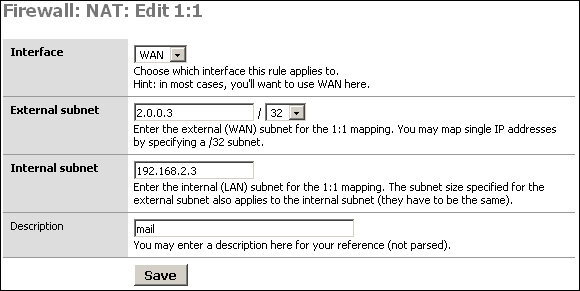

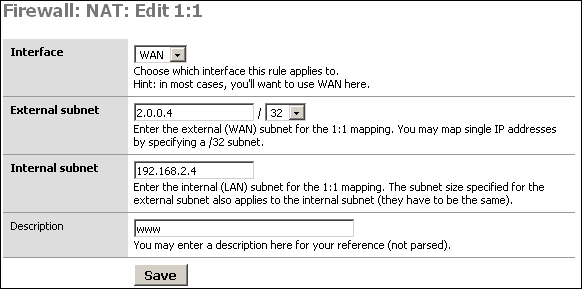

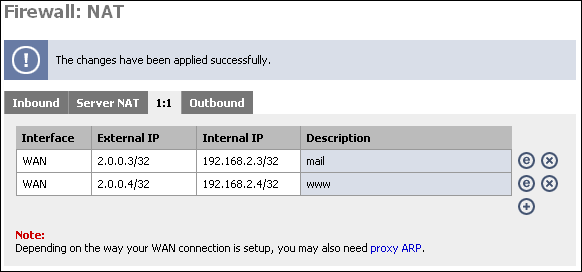

14.1.6.1使用1:1转换

在这种情形下,比如我们有一个2.0.0.0/27的IP子网,m0n0wall的WAN接口被设为2.0.0.2,我将以1:1转换来将公网IP 2.0.0.3对应到DMZ里的邮件服务器,将2.0.0.4对应到WWW服务器。

进入到“防火墙”-->NAT页面,点击“1:1”标签,点击 符号加入两条纪录,分别对应于邮件服务器和WWW服务器。 符号加入两条纪录,分别对应于邮件服务器和WWW服务器。

加完后,点击“应用更改”后你就可以看到形如下图的页面。

14.1.6.2 测试1:1转换设置

你可以在你设置的DMZ主机(邮件服务器和WWW服务器)上访问whatismyip.com这个网址来查看。如果你用的不是XWINDOW或WINDOWS等图形界面,你还可以用lynx,或者还可以用wget来抓取这个URL被列出结果来查看(fetch http://whatismyip.com && cat whatismyip.com | grep "IP is")。

如果你看到的IP就是我们上面设的就说明1:1转换已经正常工作。反之则不正常,请检查你的设置。

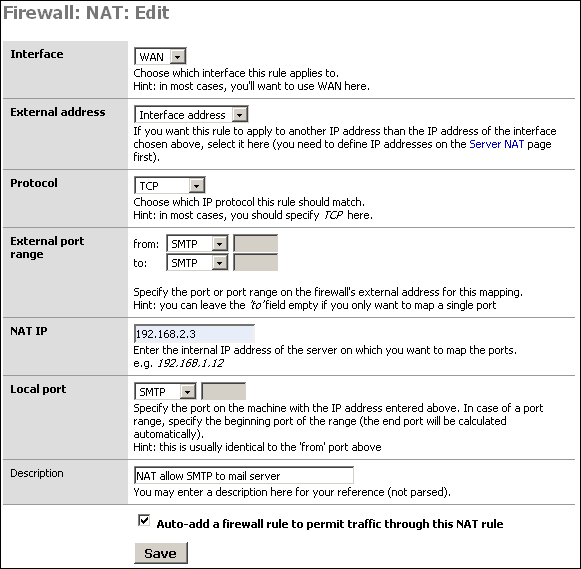

14.1.6.3 使用“转入”NAT转换

如果你只有一个公网IP地址,或者你的DMZ服务器多于你的公网IP时,你就需要采用“转入”NAT转换。

进入到NAT页面,点“转入”标签,再点 。 。

本例中,我们假设只有一个公网IP地址,就是WAN接口的IP地址。

首先,所有访问到WAN IP 25端口(SMTP邮件协议)的连接都被转接到DMZ上的邮件服务器。

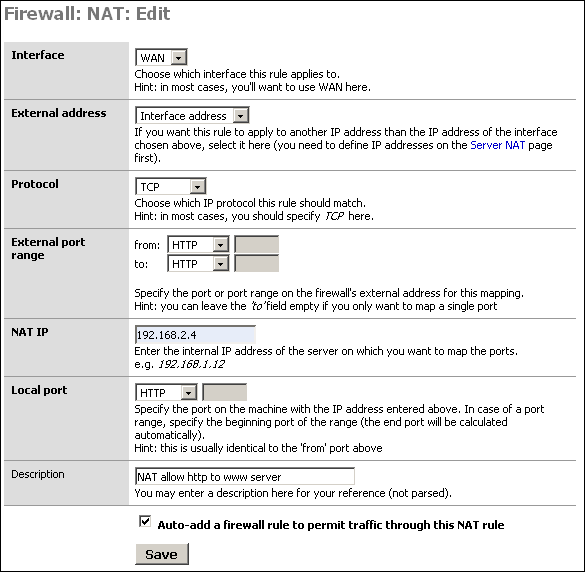

点击保存,再点击 为WWW服务器添加转入规则。 为WWW服务器添加转入规则。

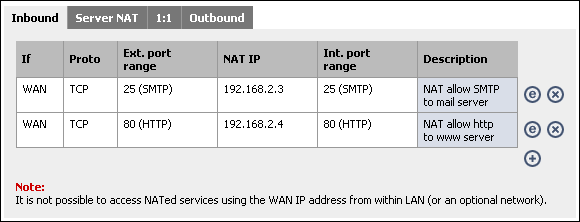

点击“应用更改”后你设的规则就可以工作了,形如下图:

|

|

|

|